Seit dem 1. Januar 2024 ist das revidierte Rundschreiben der FINMA zum Management operationeller Risiken und der Sicherstellung der Resilienz bei Banken in Kraft. Die nun geltenden Prinzipien sollen Finanzinstitute befähigen, operationelle Bedrohungen noch besser bewältigen zu können. Dazu werden sie noch viel strikter den Ansätzen von Zero Trust folgen müssen.

Als Zero Trust wird eine Sicherheitsstrategie bezeichnet, in der prinzipiell keinem Akteur, System, Netzwerk oder Dienst innerhalb oder ausserhalb des Sicherheitsperimeters vertraut wird. Das zugrundeliegende Motto lautet: «Assume breach» – jede Architektur oder Applikation ist angreifbar und muss in sich selbst, aber auch an den Schnittstellen geschützt werden.

«Security by design» erforderlich

Zero Trust ist eher eine Reise, die ein Unternehmen unternimmt. Insbesondere Finanz- und Versicherungsinstitute müssen diesen Weg stetig gehen, um in punkto Resilienz up to date zu bleiben. Dies bedeutet: Bei jedem Change, bei jeder Prozessänderung, der Implementation einer neuen Technologie, eines neuen Geräts oder Services müssen sich die Verantwortlichen von vornherein über ein sogenanntes «Thread Modeling» Gedanken machen. Alle «Schlupflöcher», durch die ein Angreifer ins System gelangen könnte, müssen vorab einer Risikobewertung unterzogen werden. Zero Trust ist demzufolge eine Philosophie, die aus Sicht der Cybersicherheit einen Paradigmenwechsel vom Perimeterschutz zu einer Zero-Trust-Architektur führt. Da Zero Trust wohl nie in Reinkultur umgesetzt werden kann, kommt bei Inventx eine Kombination aus Zero Trust und einem Zonenkonzept mit mehreren Trust-Leveln zum Einsatz. Risikobasiert und nach strikten Weisungen wird individuell entschieden, welche Komponente welchem Trust-Level zugeordnet werden soll.

Viele Hürden für die Sicherheitsoptimierung

Um sich der Zero-Trust-Philosophie anzunähern, müssen Schutzmassnahmen auf alle Ebenen – vom Datacenter bzw. der Cloud über das Netzwerk bis hin zu allen Endpunkten sowie auf alle Applikationen und Daten darauf – erstrecken. Schlüsseltechniken hierfür sind das Identitäts- und Zugriffsmanagement, Verschlüsselung, Datenschutz und Data Loss Prevention sowie klare Ende-zu-Ende-Security-Prozesse und ein 24/7 Monitoring über ein Security Operation Center (SOC). Zum Einsatz kommen zudem Makro- und Mikrosegmentierungen von Netzwerken, Applikationen und Services.

Diese Segmentierungen erlauben es, von System zu System neue Hürden einzubauen und es dem Angreifer so zu erschweren, sich auszubreiten.

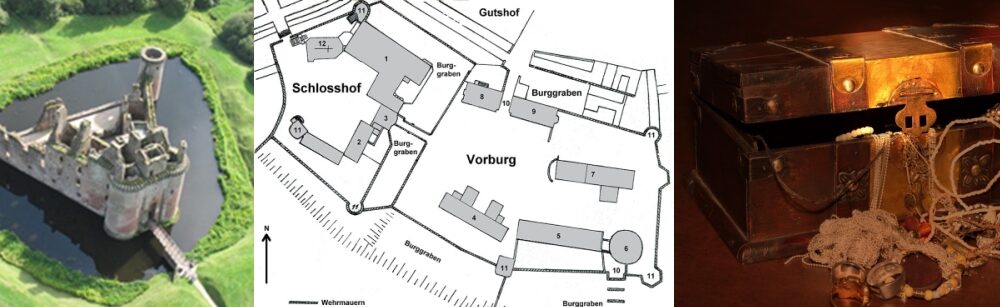

Illustriert werden kann dieser Ansatz mit folgender Analogie:

(1) ©Simon Ledingham, lizenziert für Reuse unter cc-by-sa/2.0, (2) Creative Commons Licence, (3) Pezibear (pixabay.com)

Der Perimeterschutz ist wie der Burggraben um eine Festung herum. Mit geschlossener Zugbrücke und Graben können wie bei einer Firewall generelle Angriffe von aussen abgefangen werden. Wenn es jedoch Angreifern gelingt, unbemerkt diesen Schutz zu überwinden – der Name Trojaner ist nicht unabsichtlich vom Trojanischen Pferd abgeleitet – so helfen abgeschlossene Räume im Innern der Burg, die technisch gesehen den Security-Zonen bzw. der Network Centric Architecture entsprechen. Verschafft sich ein Eindringling Zugang zum einzelnen Raum – in der Technik etwa, indem er sich eine Zugriffsberechtigung ergaunert -, kann zusätzliche Sicherheit für die Dinge im Raum durch verschliessbare Truhen geschaffen werden, eine weitere Hürde zur Abschreckung. Technisch bewegen wir uns nun auf der Ebene der Mikrosegmentierung bzw. Data Centric Architecture. Das Monitoring oder die Überwachung durch ein Security Operation Center oder das ix.CRC, wie wir es bei Inventx nennen, wäre dann vergleichbar mit einer Alarmanlage in der Burg und einem Pförtner bei der Zugbrücke oder auf den Aussichtstürmen.

Defense- und Security-Architektur nach strengen Vorgaben

Je kleinteiliger die Mikrosegmentierung auf Netzwerk-, Hypervisor-, Host- und Daten- bzw. Applikationsebene durchgeführt wird, desto nachhaltiger können Angriffsflächen reduziert werden.

Zusammen mit dem entsprechenden Solution Design und dessen laufend upgedatete Betriebsdokumentation ergibt sich aus dem Inventx-Approach ein Schutzlevel, das sich eine einzelne Bank oder Versicherung kleiner oder mittlerer Grösse für sich allein gar nicht mehr leisten kann.

Daneben beschäftigt Inventx im eigenen ix.CyberResilienceCenter (ix.CRC) Analysten, die die aktuelle Lage weltweit beobachten, um den «Bösen» so schnell wie möglich auf die Schliche zu kommen. Intern überwachen sie alle Infrastrukturen 7/24 «Eyes on Screen» auf Anomalien, was z.T. durch KI-gestützte Behavior-Analysen unterstützt wird, und initiieren so die Abwehr möglicher Angreifer. In letzter Instanz wird im Fall des Falles umgehend das Cybersecurity Incident Response Team (CSIRT) aufgeboten.

Mit diesem Setup und diesen Kompetenzen sind wir Cyber-Security-Ansprechpartner für unsere anspruchsvollen Kunden. Und bleiben für sie immer am Puls der regulatorischen Anforderungen sowie technischen Entwicklungen.